Noticias

Nuestro mundo está digitalizado, conectado y en red. La inteligencia artificial y el uso compartido de datos avanzado brindan muchos beneficios, pero también pueden dejar a su organización vulnerable a ataques, por lo que la resistencia frente a los ciberataques es fundamental.

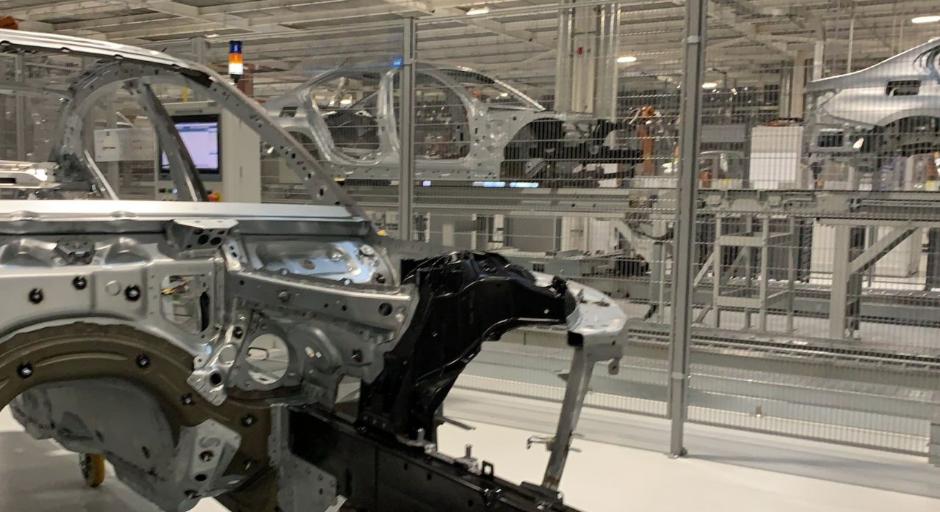

Los dispositivos conectados y las increíbles cantidades de datos que generan crean oportunidades, además de riesgos: de la fabricación y las pruebas a la instalación y el servicio.

Lea también: "EXFO invertirá 200 mdp en Querétaro"

Una vulneración de seguridad puede provocar tiempo de inactividad operativo o pérdida de datos, además de causar un impacto en la seguridad, los costos del ciclo de vida y su reputación, cualquiera de los cuales puede perjudicar gravemente la lealtad del cliente y sus resultados.

A medida que las organizaciones amplían su huella digital, se convierte en un imperativo proteger la disponibilidad, la integridad y la confidencialidad de sus sistemas.

Las amenazas de ciberseguridad se deben tomar en serio y cumplir proactivamente con un enfoque defensivo de todo el sistema específico según las necesidades organizativas.

Los expertos reconocen que ningún método de protección es completamente seguro, debido a que un mecanismo de “defensa profunda” que es eficaz actualmente puede no serlo en un futuro, ya que las formas y los medios de los ciberataques cambian constantemente. Es por esto que los administradores de redes de sistemas de control industriales deben estar siempre alertas a los cambios en la ciberseguridad y trabajar para evitar cualquier posible vulnerabilidad.

Tomar la delantera con la ciberseguridad

Hay más dispositivos inteligentes móviles que personas en el mundo. Imagina el potencial cuando se integre por completo la inteligencia digital en máquinas, viviendas, hogares y vehículos.

Empresas como Eaton, no solo utilizan la inteligencia artificial y las maquinarias avanzadas en sus instalaciones, sino que también ayudan a los clientes a hacer lo mismo, gracias a que trabajan bajo una filosofía de ciberseguridad, con enfoque en “diseño seguro”, el cual está integrado en todos sus productos y plataformas de energía inteligente.

Lea también: "Inauguran Edificio de Manufactura

en Aguascalientes"

“Nuestro enfoque de desarrollo seguro nos ayuda a gestionar los riesgos de ciberseguridad en nuestros productos en todo su ciclo de vida útil: desde la estructuración de amenazas, hasta la implementación de los análisis de requisitos y la verificación del mantenimiento constante”, explica la firma.

En este sentido, la compañía ofrece un proyecto de desarrollo seguro del ciclo de vida, el cual consta de ocho puntos:

1. Perspectiva general, para establecer directrices para todos los productos y equipos de desarrollos.

2. Ciclo de vida de desarrollo seguro, un esquema completo para considerar todos los modelos, requisitos y pruebas que el equipo necesite.

3. Formación, para que todos los colaboradores estén capacitados y concientizados sobre la ciberseguridad, con el fin de construir productos y soluciones más seguras.

4. Revisión y diseño, esta etapa ayuda a establecer las mejores prácticas y recomendaciones de seguridad cuando el producto está en una etapa temprana, lo que también ahorra costos, ya que esta es la etapa ideal para arreglar o perfeccionar detalles.

5. Implementación es una fase en la cual el producto pasa por un conjunto de pruebas automatizadas que ayudan a identificar debilidades lo antes posible.

6. Verificación es la etapa en la que se realizan pruebas manuales, además de las automatizadas descritas en el punto anterior.

7. Liberación, en esta etapa se debe definir una estrategia de mitigación/actualización/parche de vulnerabilidades como un plan con la frecuencia en que se producirán.

8. Respuesta al incidente es la ejecución del plan establecido en el punto anterior; en este caso, las notificaciones de vulnerabilidad se hacen llegar a los clientes a través de un sitio web especializado.

Otras noticias de interés

Busca Chihuahua inversión italiana

La gira de trabajo realizada en Roma por el gobierno de Chihuahua

Inauguran centro ambiental industrial en Nuevo León

El pasado 11 de diciembre inició operaciones en Monterrey el Centro Regional

Avance productividad laboral

Durante el tercer trimestre de 2025, las industrias manufactureras en México registraron

Repunta el trabajo en industria de Jalisco

Durante el tercer trimestre de 2025, Jalisco mostró señales de dinamismo en

Promueven inteligencia artificial en Chihuahua

El estado de Chihuahua organizó un foro nacional sobre inteligencia artificial con

Presentó INEGI resultados de actividad industrial al mes de agosto

El comportamiento industrial de agosto de 2025 mostró diferencias significativas entre entidades,